Ein Ansatz, wie bei einem Apple iPad 7 mit 10.2 Zoll Display ausgetauscht und das Tablet repariert werden kann.

Erhalte Computerhilfe aus Urtenen-Schönbühl bei Bern. Begleitung beim Einkauf, Installationen, Backups, Datenrettung und Support in der Region Fraubrunnen.

Ich suche nach:

Montag, 27. Dezember 2021

Mittwoch, 13. Oktober 2021

Windows 11 trotz Inkompatibilität oder ohne TPM installieren

In der Regel funktioniert es jedoch einwandfrei.

Kurzanleitung: Windows 11 für Computer ohne TPM 2.0

- Die Installation von Windows 11 mit einem bootfähigen USB Stick starten. Eventuell die Einstellungen zum Secure Boot umstellen, falls das System nicht ordentlich das Setup startet.

- Abwarten, bis die Meldung “This PC can't run Windows 11" oder zu Deutsch "Auf diesem Gerät kann Windows 11 nicht ausgeführt werden" erscheint.

- Jetzt "Shift + F10" drücken, so dass die schwarze Konsole für Eingaben auftaucht.

- In dieser Eingabeaufforderung „regedit“ eingeben und mit der Enter-Taste bestätigen. Damit öffnet sich der Windows Registry Editor.

- Zu HKEY_LOCAL_MACHINE / SYSTEM / Setup wechseln, um daraufhin mit der rechten Maustaste auf den Setup Eintrag zu klicken. Mit „New > Key“ wird ein neuer Schlüssel erstellt, der mit „LabConfig“ betitelt und mittels Eingabetaste bestätigt wird.

- Abermals einen Klick mit der rechten Maustaste auf den soeben erstellten LabConfig Schlüssel (oder Ordner) ausführen und mit „New“ einen DWORD (32-bit) value mit der Bezeichnung BypassTPMCheck erstellen und den Wert auf 1 setzen.

- Falls die RAM Speichervoraussetzung ebenfalls umgangen werden soll: Einfach einen weiteren DWORD (32-bit) Wert mit der Bezeichnung BypassRAMCheck und setzen Sie dessen Wert auf 1

- Falls SecureBoot als Voraussetzung ausgeschaltet werden soll: Ein weiteres Mal einen DWORD (32-bit) Wert mit dem Titel BypassSecureBootCheck erschaffen und dessen Wert auf 1 setzen

- Anschliessend den Registry Editor schliessen, in der Konsole "exit" eingeben und mit der Entertaste bestätigen oder alternativ das X oben rechts anklicken.

- Beim zurückkehren zum Windows-Setup-Bildschirm, entweder den Zurück-Pfeil oder das Kreuz (X) oben rechts anklicken, den Abbruch der Installation bestätigen und den Installationsprozess so neustarten.

Jetzt sollte die Installation von Windows 11 auch auf Rechnern ohne Support für TPM 2.0, dem SecureBoot und auch mit weniger als 4 GB RAM möglich sein. Wobei es durchaus Nutzer gibt, die darauf hinweisen, dass dieser Weg auch fehlschlagen kann. Aber wer es unbedingt probieren möchte, dem soll ja schliesslich die zumindest die Möglichkeit gegeben werden. ;-)

Ich wünsche viel Vergnügen und Erfolgsmomente beim Ausprobieren!

Donnerstag, 23. September 2021

Anleitung für Huawei P20 Pro Dual Sim - Kaputten Akkudeckel selber austauschen

Samstag, 18. September 2021

Zeitsparende Tastenkombinationen für Windows 10

Mit dem Halten der Windows-Taste unten links, wie auch dem Gedrückt halten des jeweiligen Buchstaben, wird die entsprechende Aktion ausgeführt.

[Windows] + [E]: Das Explorer-Fenster öffnet sich.

[Windows] + [D]: Direkt zum Desktop und wieder zurück springen.

[Windows] + [I]: Die Einstellungen werden geöffnet.

[Windows] + [A]: Das Info-Center wird geöffnet.

[Windows] + [X]: Ein Experten-Menü mit zahlreichen Funktionen wird geöffnet.

[Windows] + [S]: Die Suche über Cortana wird gestartet.

[Windows] + [P]: Projiziert den Hauptbildschirm auf einen weiteren Bildschirm.

[Windows] + [V]: Die Zwischenablage öffnet sich.

[Windows] + [K]: Kabellose Geräte verbinden.

[Windows] + [.]: Das Emoji-Menü öffnet sich.

[Windows] + [L]: Der Computer wird gesperrt.

[Windows] + Nummer: Öffnet an die Taskbar angeheftete App in der jeweiligen Position.

[Windows] + [Alt] + [G]: Gaming Menü aufrufen, um Ihr Spiel aufzuzeichnen.

[Windows] + [Druck]: Ein Screenshot wird erstellt und unter Benutzer / Bilder / Bildschirmfotos gespeichert.

[Windows] + [Shift] + [S]: Macht einen Screenshot von einem ausgewählten Bildschirmabschnitt.

Tastenkombinationen mit der Ctrl-Taste

Dies sind die Tastenkombinationen mit der Steuerungs-Taste CTRL oder auf deutschen Tastaturen steht STRG:[Ctrl] + [A]: Alle Elemente oder der komplette Text wird markiert.

[Ctrl] + [X]: Alle markierten Elemente werden ausgeschnitten.

[Ctrl] + [C]: Alle markierten Elemente werden kopiert.

[Ctrl] + [V]: Alle ausgeschnittenen oder kopierten Elemente werden eingefügt.

[Ctrl] + [Shift] + [V]: Alle ausgeschnittenen oder kopierten Elemente werden ohne Formatierung eingefügt.

[Ctrl] + [Z]: Die letzte Aktion wird rückgängig gemacht.

[Ctrl] + [Y]: Die letzte Aktion wird wiederholt.

[Ctrl] + [Shift] + [N]: Erstelle einen neuen Ordner.

[Ctrl] + [F]: Starte eine Suche innerhalb eines Ordners im Explorer.

[Ctrl] + [Alt] + [Entf]: Sicherheitsoptionen werden angezeigt.

[Alt] + [Enter] oder [Alt] + Doppelklick: Öffnet die Eigenschaften einer Datei.

Virtuelle Desktops per Tastenkombination verwalten

Auf die Tasten "Windows" + "Tab" drücken, um die Anzeige für alle offenen Fenster und Desktops zu öffnen. Diese können mit der Maus angeklickt oder über die Pfeil-Tasten mit Enter ausgewählt werden.Um den neuen virtuellen Desktop zu starten, wird zur selben Zeit auf die Tasten "Windows" + "Ctrl" + "D" gedrückt.

Über "Windows" + "Ctrl" + "F4" wird der Desktop wieder geschlossen. Alle noch geöffneten Fenster und Programme werden auf den benachbarten Desktop verschoben.

Mit "Windows" + "Ctrl" + "Pfeil-Links" oder "Pfeil-Rechts" wird direkt zwischen den Desktops hin und her gewechselt.

Windows 10: Bildschirm per Tastenkombination aufteilen

Unter Windows 10 lässt sich Bildschirm per Tastenkombination aufteilen.

Ein beliebiges Fenster öffnen und die "Windows"-Taste halten, sowie eine der vier Tasten mit Pfeilen drücken.

Somit lässt sich das Fenster minimieren, maximieren oder an den linken beziehungsweise rechten Bildschirmrand schieben.

Die Tastenkombinationen lassen sich auch kombinieren. Nacheinander auf die Pfeil-Taste nach links und nach oben klicken und schon landet das Fenster im oberen linken Viertel des Bildschirms.

Sobald ein Programm angeordnet wurde, werden für die andere Bildschirmhälfte weitere Programme vorgeschlagen, die mit einem Klick in den freien Bereich gelegt werden können.

Donnerstag, 16. September 2021

Informatiker und Microsoft Witze zur Abwechslung

Keinen, Dunkelheit wird zum neuen Standard erklärt.

***********************************

Ein Ingenieur, ein Physiker und ein Microsoft-Programmierer fahren im Auto. Das Auto bleibt auf einmal stehen.

Meint der Physiker: "Mist! Das liegt dann bestimmt am Shell-Benzin, welches wir vorher getankt haben."

Sagt der Ingenieur: "Ach was. Das liegt garantiert an der Zylinderkopfdichtung."

Sagt der Microsoft-Programmierer: "Moment, jetzt schliessen wir alle Fenster, schalten den Motor aus, steigen aus und dann wieder ein. Schon geht's wieder los."

Drei Informatiker auf der Toilette.

Nach dem Urinieren tritt der erste ans Waschbecken, wäscht sich flüchtig die Hände und trocknet sie grob an der Hose ab. "Wir von Windows sind schnell!"

Nun geht der zweite zum Waschbecken, wäscht seine Hände mit Seife und trocknet sie ordentlich an den Papiertüchern ab. "Wir von Apple sind nicht nur schnell, sondern auch gründlich!"

Nun ist der dritte fertig und die anderen beiden machen ihm Platz. Der der geht zielstrebig am Waschbecken vorbei. "Wir von Linux pinkeln uns gar nicht erst in die Hände!"

***********************************

Donnerstag, 9. September 2021

Der Umgang mit der Idenditätskarte im Netz

Die Identität im Netz

Manch einer fürchtet sich vor Betrug im Internet. Trotzdem gehen viele davon ziemlich sorglos mit ihren wertvollen Daten um. Als Beispiel dient etwa die gespeicherten Information auf der Identitätskarte. Der neue Ausweis enthält neben den sichtbaren Daten auch ein Speicher- und Verarbeitungsmedium, unter anderem für den Identitätsnachweis über elektronische Geräte.

Das Ausweisgesetz soll die sensiblen Daten und die neuen Funktionen vor Missbrauch schützen.

Das Hotel erstellt beim Einchecken eine Kopie, das Fitnessstudio verlangt ein Pfand als Sicherheit. So kommt es, dass es für viele Menschen nichts Aussergewöhnliches mehr ist, ihren Personalausweis an Fremde auszuhändigen.

Doch Unternehmen dürfen ihre Kunden gar nicht dazu auffordern.

Schon seit 2010 ist es Dritten grundsätzlich nicht mehr erlaubt, den Personalausweis zu fotokopieren, zu scannen oder als Pfand nehmen zu wollen. Die Ausnahme gilt nur in wenigen einzelnen Fällen, wie etwa für einige Behörden, für Banken und seit dem BÜPF auch Telekommunikationsanbieter.

Der Expertenrat besagt:

Das Dokument oder den Ausweis behalten und das Weitergeben ablehnen. Auch Unternehmen müssen sich damit zufrieden geben, sich den Ausweis zeigen zu lassen, um beispielsweise jemanden zu identifizieren oder Angaben über Alter und Anschrift zu überprüfen.

Neu sind sichere Signaturen möglich, um Verträge, Urkunden oder Anträge digital zu “unterschreiben”. Doch auch der gute alte Ausweis beinhaltet persönliche Informationen, die nicht in fremde Hände gelangen sollten. Dann gilt; Sind die Daten einmal in Umlauf, lässt sich ihre Verbreitung nur schwer unterbinden. Das Ausweisgesetz soll die Gefahr des Missbrauchs eindämmen.

Weitere Tipps:

- Ausweis möglichst nie an Dritte abgeben. Eine Sonderregelung gilt für einige Behörden, beispielsweise die Polizei.

- Von Fremden keine Kopien des Ausweises anfertigen lassen. Ausnahmen: Banken sind aufgrund des Geldwäschegesetzes sogar dazu verpflichtet, die Daten aufzunehmen und zu speichern. Auch Telekommunikationsanbieter dürfen im Rahmen eines Vertragsabschlusses Kopien anfertigen.

- Wer es für notwendig hält, eine Kopie des Ausweises an Dritte weiterzugeben, sollte dort möglichst alle nicht erforderlichen Daten schwärzen.

- Private Sicherungskopien des Ausweises sind weiterhin erlaubt.

Quellen

Quelle: ruv.de

Freitag, 13. August 2021

Windows 10 Passwort vergessen? Konto gesperrt? Was nun?

Das Passwort nicht parat oder vergessen und die Sicherheitsfragen eventuell auch noch? Ein paar Schritte und Befehle und das Login lässt sich ändern oder zumindest kann mit einem neuen Benutzer angemeldet werden.

Mit Windows 10 Installationsmedium

Mit einem fürs Booten (auf Secure Boot achten und eventuell abstellen oder von MBR auf UEFI wechseln) vorbereiteten USB Stick, übers Netzwerk oder mit einer gebrannten CD oder DVD in das Installationsprogramm booten.

Im klassischen Installationsfenster mit Lokalisierungsauswahl lässt sich mit SHIFT und F10 (oder je nach System die Windows-Taste und F10) lässt die Konsole erscheinen ansonsten zu den Computer Reparatur Optionen durchklicken - beim darauffolgenden Fenster der untere längliche Button - und dort die Eingabeaufforderung wählen.

Befehle über die Konsole eingeben

Variante A startet mit d:\ auf das System-Laufwerk wechseln, folgendes eingeben und Enter/Return zur Bestätigung.

d:\

move \Windows\system32\utilman.exe d:\

copy \Windows\system32\cmd.exe \Windows\system32\utilman.exe

Variante B die auf zwei Zeilen gekürzte Befehl:

move d:\Windows\system32\utilman.exe d:\

copy d:\Windows\system32\cmd.exe d:\Windows\system32\utilman.exe

Das System neustarten - der Konsolenbefehl ist wpeutil.

Nach dem Neustart an der Pforte zur Windows Anmeldung

Beim Loginfenster klicken, falls ein Sperrbildschirm vor der Passworteingabe kommt und das Eingabefeld nicht sichtbar ist. Rechts unten das zweite Symbol von rechts anklicken. Das Symbol gleicht einem gestrichelten Dreiviertelkreis mit Pfeil, der von oben nach innen zeigt und einem waagerecht nach rechts auscherendem zweiten Pfeil und befindet sich neben der Verbindungsanzeige.

In der Konsole wird der Benutzer für diesen Notfall erstellt und mit der zweiten Zeile der Administratorengruppe zugewiesen.

net user Loginhilfe "" /add

net localgroup Administratoren /add

Danach kann eingeloggt werden. Eine Verknüpfung erstellen. Netplwiz eingeben und nach Schliessen der Maske, ebenjene Verknüpfung doppelklicken und im darauffolgenden Menü die Benutzerdetails ändern oder das Passwort neu setzen.

Achtung: Bei einem Windows Live Konto gab es mir einen Sicherheitsfehler mit Nummer 5 an, was heisst, dass Live Konto Passwörter nur online geändert werden können.

Zum Schluss noch Aufräumen

Zum Aufräumen nochmal das Setup booten und bei der Sprachauswahl erneut zur Konsole wechseln. Dort mittels Eingabe folgender Zeile den Utilman wiederherstellen und danach erneut mit wpeutil neu booten.

copy d:\utilman.exe d:\Windows\system32\utilman.exe

Dank geht an Passcope:

https://www.passcope.com/de/how-to-reset-windows-10-administrator-password-using-command-prompt/

Freitag, 30. Juli 2021

Humor zum Wochenende

Ein paar Sprüche und Witze aus dem IT - Universum inklusive einigen Zitaten aus Murphys Gesetz.

Wenn Du einem Fachmann demonstrieren willst, wie kaputt deine Maschine ist, wird sie funktionieren.

Das Aufkommen des Verkehrs ist stets proportional dazu, wie eilig Du es gerade hast.

Microsoft lebt in ständiger Angst, dass der PC von Chuck Norris abstürzt.

Informatik: Wir lösen die Probleme von heute... morgen!

Neulich im Laden: Könnte ich bitte mit dem Task Manager sprechen?

Nonsens ist der Sieg des Geistes über die Vernunft.

"Verbrennt den Hexer!!"

Linux wird nie das meistinstallierte Betriebssystem sein, wenn man bedenkt, wie oft man Windows neu installieren muss.

Brexit = 1 GB free

Wer "Alt" sagt, muss auch "Control Delete" sagen.

Wünsche ein schönes Wochenende!

Wurde ich pwnd? Was es heisst und was zu tun ist, wenn Du pwned bist

Wie kann ich mich dagegen schützen?

Gar nicht, denn eigentlich ist es im Sinne der Firmen, dass so etwas gar nie passiert. Die einzige Möglichkeit wäre mit unterschiedlichen E-Mail Profilen unterwegs zu sein oder dann regelmässig das Passwort zu ändern. Je nach Anzahl Profile kann das durchaus in übermässiger Arbeit enden.

Eine Alternative wäre mit HIBP eine Schadensanalyse zu machen und die betroffenen Profile mit einer Änderung des Passworts wieder abzusichern.

Hier kann herausgefunden werden, ob eine E-Mail pwned wurde oder ob alles noch im grünen Bereich ist.

Dienstag, 27. Juli 2021

ESET Online Scanner Schritt für Schritt begleitet

Erste Schritte

1.Beginnen wir mit dem Download des ESET Online Scanners. Auf der ESET-Webseite wird der Scanner heruntergeladen, nachdem auf den "Jetzt prüfen"-Knopf gedrückt wurde.

2.Die herunter geladene ausführbare .exe-Datei mittels Doppelklick im Explorer starten oder mittels Linksklick in der Downloadliste des Browsers.

3.Die Anzeigesprache auswählen.

4.Erste Schritte anklicken und den Windows-Dialog für die Benutzerzugriffssteuerung bestätigen.

5.Danach werden die Nutzungsbedingungen angezeigt und angenommen, falls den Nutzungsbedingungen zugestimmt werden kann. Daraufhin wird die Verknüpfung für den ESET Online Scanner auf dem Desktop erstellt.

6.Im Willkommensbildschirm auf Erste Schritte klicken.

7.Falls am Programm zur Verbesserung der Benutzerfreundlichkeit teilgenommen werden möchte und das Feedbacksystem aktiviert werden soll, lässt sich das hier bestätigen.

8.Eine Weise wählen, wie gescannt wird.

9.Sollte der Scanner potenziell unerwünschter Anwendungen (PUA) erfassen oder besteht der Wunsch erweiterte Einstellungen anzupassen? Hier lässt sich das einstellen.

10.Auf Scanvorgang starten klicken, um den Suchlauf zu beginnen.

11.Der Scan wird gestartet, nachdem die Erkennungsmodule aus dem Internet aktualisiert wurden. Der Scan-Fortschritt wird zusammen mit dem Pfad und dem Namen der aktuellen Datei in der Fortschrittsleiste angezeigt. Der Scanvorgang kann jederzeit unterbrochen oder abgebrochen werden.

12.Falls durch einen Suchlauf Schadsoftware entdeckt wurde, lassen sich ausführliche Ergebnisse anzeigen oder mittels "Scan-Log speichern", können die Scan-Ergebnisse später zu überprüft werden. Auf Weiter klicken.

13.Falls auf dem Computer kein ESET-Sicherheitsprodukt erkannt wurde und das Benutzerkonto Administratorrechte hat, bietet der ESET Online Scanner an, regelmässige Scans zu aktivieren. Abermals auf Weiter klicken.

14.Im Bildschirm "Vielen Dank für die Nutzung von ESET Online Scanner" lässt sich die Anwendung bewerten und eine Rückmeldung an ESET abgeben. Um sämtliche in den vorherigen Schritten konfigurierten Erkennungsmodule und Einstellungen von ESET Online Scanner zu löschen, wird ausserdem auf "Anwendungsdaten beim Schliessen löschen" geklickt.

15.Auf "Abschicken und schliessen" klicken, falls die Anwendung bewertet oder gar Feedback abgegeben wurde, oder dann mittels Klick auf "Ohne Feedback" wird der Scanner geschlossen.

👨⚕️🕵️

Regelmässiger Scan

ESET Online Scanner Version 3 (EOS v3) enthält einen weiteren Scan-Typ, mit dem der Computer regelmässig kostenlos gescannt werden kann. Bei diesem Schnell-Suchlauf werden Teile des Systems überprüft, die speziell anfällig für Infektionen sind. Der Scan wird automatisch gestartet und nach Abschluss gibt es eine Mitteilung.

Die zusätzliche Scan-Option wird angezeigt, wenn die folgenden Bedingungen erfüllt sind:

•EOS v3 wurde von einem Benutzer mit Administratorberechtigungen gestartet

•Es wurde kein ESET-Produkt auf dem gescannten Computer gefunden

Um den regelmässigen Scan aktivieren zu können, muss EOS v3 als Administrator ausgeführt werden. Diese Funktion kann auf zwei Arten aktiviert werden:

I.Nach Abschluss eines Erst-Scans auf dem System. Auf dem nächsten Bildschirm wird der Zeitpunkt für den nächsten Scan zusammen mit einem Link angezeigt, mit dem der Zeitplan für den regelmässigen Scan geändert werden kann.

II.Wenn der Erst-Scan ausgeführt wird, die Option "Anwendungsdaten beim Schliessen löschen" ausgeschaltet lassen und den ESET Online Scanner erneut ausführen.

1.Nach dem Aktivieren einen Tag und eine Uhrzeit für den monatlichen Scan auswählen.

2.Auf Erkennung potenziell unerwünschter Anwendungen klicken, um die Einstellung zu aktivieren oder wiederum zu deaktivieren. Alternativ auch um die erweiterten Einstellungen zu öffnen, worauf die folgenden Optionen festgelegt weren können:

•Verdächtige Anwendungen erkennen

•Potenziell unsichere Anwendungen erkennen (potenziell unsichere Anwendungen)

•Archive prüfen

3.Mittels Klick auf ![]() wird wieder zu den Einstellungen für regelmässige Scans zurückgekehrt.

wird wieder zu den Einstellungen für regelmässige Scans zurückgekehrt.

4.Darauf auf Speichern klicken.

Quarantäne

Die Quarantäne dient hauptsächlich dazu, infizierte Dateien sicher aufzubewahren.

Wie kann ich die Dateien in der Quarantäne anzeigen?

1.Einen Erst-Scan abschliessen.

2.Falls infizierte Dateien gefunden wurde, die ausführlichen Ergebnisse anzeigen lassen. Daraufhin lassen sich gesäuberte Dateien wiederherstellen.

Um die Quarantäne zu einem späteren Zeitpunkt anzuzeigen, wird die Anwendung erneut ausgeführt. Im Bildschirm Willkommen zurück zu ESET Online Scanner lässt sich mit dem Link "Über ESET Online Scanner" die Dateien in der Quarantäne anzeigen.

Dateien in Quarantäne wiederherstellen

1.Dateien in Quarantäne anzeigen.

2.Die gewünschten Dateien auswählen und auf Dateien wiederherstellen klicken.

3.Abschliessend auf Wiederherstellen klicken, et voilà.

Hoffe, das hat geholfen und für Gewissheit gesorgt, dass mit dem System soweit alles gut ist.

Bei Gelegenheit werde ich über alternative, kostenlose Scanprogramme Posts veröffentlichen, damit die Auswahl ein wenig breiter wird. Ein Blick auf die Werkzeugkiste lohnt sich übrigens, denn dort sind weitere Programme und Werkzeuge aufgeführt.

Viel Vergnügen beim Safer Surf! 😁

Freitag, 23. Juli 2021

Microsoft Windows mittels Tastenkürzel bedienen

Tastaturkürzel handelt es sich um Tasten oder eine Tastenkombinationen, mit denen

Aktionen ausgeführt werden können, für die normalerweise eine Maus

verwendet wird.

Für das schnelle Kopieren von Lesematerial, gewählten Objekten

in Programmen oder von Bildern in und aus der Zwischenablage sind folgende

Kürzel oft sehr nützlich. Damit beschleunigt sich der

Arbeitsablauf mitunter enorm.

Alles im vorab gewählten Bereich markieren:

[ Ctrl ] + [ A ]

Gewähltes kopieren:

[ Ctrl ] + [ C ]

Oder ausschneiden:

[ Ctrl ] + [ X ]

Am Schluss einfügen:

[ Ctrl ] + [ V ]

Donnerstag, 22. Juli 2021

Unauffällig dehnen im Alltag (kennt nicht jeder)

Wer viel im Büro oder am Bildschirm sitzt, kennt vielleicht schon das Gefühl der Versteifung und schlechter Durchblutung.

Heimlich dehnen hat schon was nützliches an sich, wenn sich, ausser in Pausen oder beim Reisen, kaum Gelegenheiten bieten.

Herr und Frau Doktor von Liebscher und Bracht zeigen im Kurzfilm mit Beispielen, wie im Alltag kurz und effizient Dehnübungen

Viel Vergnügen beim Üben.

Dienstag, 13. April 2021

Viel zu tun

Auch wenn's grad heiss zu und her geht oder wenn Covid ein Hindernis ist, kann ich per Telefon erste Hilfe leisten. Es geht auch über E-Mail oder TeamViewer. Letzteres kann über die Werkzeugkiste geholt werden und eine kleine Anleitung zum Vorbereiten für eine Fernwartungssitzung ist auch in Arbeit.

Die Telefonnummer musste ich aufgrund vieler Werbeanrufe wieder von der Seite nehmen. Mag ja schön sein, aus aller Welt angerufen zu werden, doch wenn das Handy dann plötzlich dauernd klingelt und allerlei unbekannte Nummern anrufen wird es unlustig. Immerhin hab' ich nun gelernt auf dem iPhone die anonymen Anrufe rauszufiltern.

Es wird mir noch was einfallen, um den Nummeraustausch einfacher zu gestalten. Ein Formular für den groben Umriss des Problems lässt mich auch wissen, wann es zeitlich am besten passt.

Zur Zeit ist ein Webseitenauftritt und ein Online Store in Arbeit, was die Zeit für den Support ein wenig einschränkt. Am besten früh genug anrufen, dass wir einen Termin ausmachen können, der beiden passt. Also wie anfangs erwähnt, reagiere ich auf Anrufe und am ehesten auf E-Mail, da ich durch die Programmiertätigkeit viel am PC sitze. Es kann durchaus sein, dass ein Mail aufgrund einer Änderung an den Einstellungen im Spam landet. In dem Fall hilft eine Websuche und es werden garantiert noch weitere Möglichkeiten zur Kontaktaufnahme gezeigt.

Soviel zum Lebenszeichen, das ich setzen wollte. Habe übrigens gerade erfahren, dass meine Inserate eingestellt wurden. Sie dachten, weil ich schon zehn Jahre beim Anzeiger Werbung geschalten habe, bräuche ich das nun nicht mehr und haben die Anzeigen - trotz Erneuerung des Inhalts des Inserats - einfach eingestellt. Schräg, nicht?

Und nun, viel Spass beim Surfen und Stöbern.

Mittwoch, 24. März 2021

Werkzeugkiste - Eine Sammlung nützlicher Programme

Es lohnt sich auf jeden Fall einmal reinzuschauen. Entweder zur Inspiration oder es könnte sogar ein Programm oder Werkzeug dabei haben, welches das eint oder andere Problem lösen kann.

Sobald ich weiter Zeit habe, werde ich die Werkzeugkiste weiter ausbauen. Bei Wünschen, Ergänzungen oder Kritik einfach einen Kommentar hinterlassen, danke! 🙋

Weitere Programme wurden direkt mit der Software-Hersteller Seite verknüpft, was es einfacher machen sollte, diese zu finden und die Tools herunterzuladen. Es wird auch nach und nach mehr Bildmaterial eingepflegt.

Dann hau mal weiter in die Tasten! Viel Vergnügen beim Durchstöbern des PC Doc Blog.

Dienstag, 23. März 2021

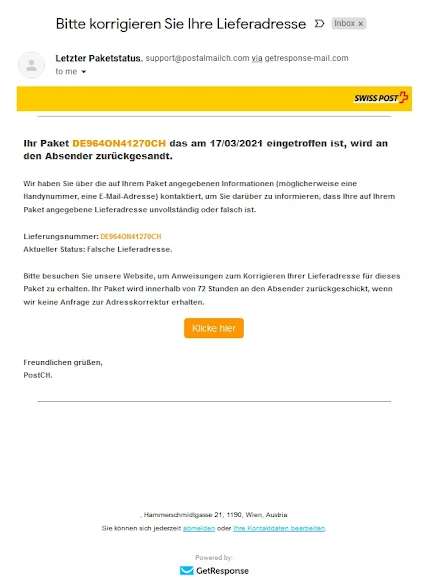

Betrügerische Mail von der Swiss Post

Ein kurzer Auszug aus meiner Reaktion auf ein Phishing Mail. Für's Amusement und vielleicht hilft es ein Gefühl für betrügerische Mail zu bekommen.

"Swiss Post? Seit wann heisst unsere Post Swiss Post?", war mein erster Gedanke, als ich die folgende Mail öffnete und mich über die englische Schreibweise wunderte:

So kleine Feinheiten sollten einen aufhorchen lassen. Denn normalerweise ist ja die Kommunikation in der eigenen Sprache und nicht auf Englisch. Dann der Blick auf die E-Mailadresse des Absenders postalmailch.com und dann noch via getresponse-mail.com erschien mir noch weniger vertrauenswürdig. Abgesehen davon, dass ich gar nichts bestellt habe.

Die getResponse Seite kenne ich jetzt zum Glück von verschiedenen Werbeplatformen. Nur kann ich mir bei grösseren Firmen nicht vorstellen, dass ein externer Mailserver für die Zustellung ihrer Kundenbriefe zuständig ist. Allein aus dem Prinzip, dass wertvolle Kundendaten abgegriffen werden könnten.

Als letztes die plumpe Verabschiedung hat mich beinahe auf die Palme gebracht - grottenschlecht sind die Pfeifen auch noch - grüßen und PostCH sind absolute No-Go's. Da werd' ich glatt zum Lehrer: Grüssen klein geschrieben und mit einem ß, was sich in der Regel auf unseren Schweizer Deutsch-Französischen Tastaturen lange suchen lassen.

Also immer auf der Hut sein, wenn ein E-Mail dieser Art reinkommt. Achte auf eine saubere Schreibweise, prüfe den Absender und am Schluss die Adressangaben, wenn angegeben. Sonst könnten ungefragt Daten abgezweigt werden oder man wird plötzlich zur Eingabe eines wichtigen Passworts gebeten, womit das obige Beispiel ja nichts zu tun hätte.

Ein weiteres Beispiel aus dieser Kategorie befindet sich hier auf dem Computer Doktor Blog unter:

Betrügerisches SMS von einer DHL Lieferung

Samstag, 13. März 2021

PDF Dokument einschwärzen

Mit diesem Werkzeug lassen sich per Freihandzeichnung oder mittels Einfügen und Anpassen von Formen leicht ganze Bereiche überdecken. Wer den Platz auf der Harddisk sparen möchte und sowieso gerne weniger, als mehr Programme im System am laufen hat, ist hiermit schnell bedient.

Die Seite hat übrigens noch mehr PDF Werkzeuge zu bieten und hat für etliche Anwendungen eine Lösung parat. Wie zum Beispiel ein PDF zu unterschreiben, Bilder extrahieren, Seiten sortieren, zu optimieren oder ein Dokument direkt per Kamera zu erstellen und noch viele weitere Varianten.

Montag, 8. März 2021

Stadt am Bergsee

Ein Landschafts-Stilleben mit Sicht auf eine Berglandschaft vom See aus.

Die Stadt am Bergsee ist ein ursprünglicher Test-Render vom letzten Jahr. Es ging mir darum ein Szenenhintergrund zu testen, der kostenlos mit einer Bestellung mitkam. Dabeh handelt es sich um jenen Teil mit den Häusern allein. Und einer Wasserfläche, die nichts anderes ist, als eine rechteckige Fläche mit einem IRay Wasser-Shader.

Das Panorama mit grünen Hügeln und Bergen habe ich gestern nachträglich aus einer Sammlung an Stock Fotos eingefügt. Wobei das Wasser noch mit einem Spiegelbild der Oberfläche mit limitierter Deckkraft überdeckt wurde.

Die Wasserfläche wurde dank einem Rechteck mit weiss blauem Gradienten verschönert und um die Transparenz des ursprünglich gerenderten Bildes zu unterlegen. Es bringt einen Hauch von Ambiente in das ursprüngliche Bild.

Das Wasser wurde - natürlich - transparent gerendert. Als ich die Datei hochladen wollte, bemerkte ich den Fehler. Ich hatte die Szene ohne Grund rendern lassen.

Ha, natürlich nicht der Grund, an den Du jetzt vielleicht denkst, sondern den Grund der See, oje!

Das untere Bild ist direkt aus dem DAZ Studio 4.12 und das obere wurde mit Affinity Photo nachbearbeitet und mit Ebenen versehen.

Ein bisschen Foto-Bashing peppt das ganze ordentlich auf. Könnte eine Postkarte hergeben, nicht?

Sonntag, 28. Februar 2021

Verschlüsselte GPT Partition entfernen

Eine Festplatte bekommen und sie war nicht zu formatieren? In der Datenträgerverwaltung werden bei der Harddisk alle Menupunkte ausgegraut? Hier gibt es eine Möglichkeit dies zu beheben.

Der Kollege, Nachbar und Besitzer vom Supersteam Laden hat mir seine HDDs aus seiner PlayStation 4 überlassen, nachdem er sie mit SSDs ersetzt hatte.

Kurz darauf stand ich vor genau dem Problem, dass sich die HDD nicht formatieren liess. Mit folgenden Schritten dürfe es gelingen, die Partition zurückzusetzen, um nach der Formatierung wieder darauf zugreifen zu können.

Als erstes Rechtsklick auf "Computer" oder "Dieser PC" und Verwalten im Kontextmenü wählen. Im folgenden Fenster auf Datenträgerverwaltung klicken. Alternativ wie im zweiten Screenshot gezeigt auf das Windows Symbol (üblicherweise links unten) klicken und im erscheinenden Menü Datenträgerverwaltung auswählen.

Weiter geht es zum zweiten Part: Rechtsklick auf das Windows Symbol (üblicherweise links unten) und in der Auswahl auf Eingabeaufforderung klicken. Alternativ: Ausführen und cmd eingeben.

Darauf erscheint ein neues Fenster - eventuell noch eine Aufforderung zur Bestätigung, dass mit Administratorrechten gearbeitet wird - und dort werden die folgenden Befehle eingegeben und per Enter-Taste einzeln ausgeführt:

list disk

Zeigt alle aktuellen Laufwerke auf und es lässt sich nochmal überprüfen, ob die vorherig gemerkte Nummer auch wirklich stimmt.

select disk x

clean

Säubert die Partitionstabelle und gibt das Laufwerk frei.

exit (optional)

Montag, 22. Februar 2021

Computer Doktor Werbefilm : Klappe, die Zweite

Ein weiteres Promo Filmchen für den Computer Doktor. Der zweite Wurf scheint schon lesbarer, aber ist immer noch optimierbar. 😏

Viel Spass beim Anschauen!

Freitag, 19. Februar 2021

xCopy Parameter

| Xcopy-Parameter | Auswirkung |

|---|---|

| /A | Kopiert ausschließlich Dateien mit gesetztem Archivattribut und ändert dieses nicht |

| /M | Kopiert ausschließlich Dateien mit gesetztem Archivattribut und setzt das Attribut nach dem Kopiervorgang zurück |

| /D:M-T-J | Kopiert ausschließlich Dateien, die an oder nach dem gesetzten Datum geändert wurden. Wenn Sie kein Datum angeben, schließt der Kopiervorgang nur Dateien mit ein, die neuer als die bestehenden Zieldateien sind. |

| /EXCLUDE:Datei1 [+Datei2] [+Datei3] … | Gibt eine Liste von Zeichenfolgen an, von denen jede in einer eigenen Zeile angezeigt werden sollte. Ist eine der Zeichenfolgen Bestandteil des absoluten Verzeichnispfades der zu kopierenden Datei, wird diese vom Kopiervorgang ausgeschlossen. |

| /P | Fordert eine Bestätigung an, bevor die Zieldatei erstellt wird. |

| /S | Kopiert Verzeichnisse und Unterverzeichnisse, die nicht leer sind. |

| /E | Kopiert sämtliche Unterverzeichnisse, unabhängig davon, ob diese leer oder nicht leer sind. |

| /V | Überprüft jede neue Datei auf ihre Korrektheit. |

| /W | Fordert Sie vor dem Beginn des Kopiervorganges zum Drücken einer Taste auf. |

| /C | Setzt den Kopiervorgang auch beim Auftreten eines Fehlers fort. |

| /I | Wenn mehrere Dateien kopiert werden und kein Ziel existiert, nimmt XCOPY an, dass das Ziel ein Verzeichnis (und keine einzelne Datei) ist. |

| /Q | Zeigt während des Kopiervorganges keine Dateinamen an. |

| /F | Zeigt den Namen der Quelle und der Zieldatei während des Kopiervorganges an. |

| /L | Listet die Dateien auf, die evtl. kopiert werden |

| /G | Erlaubt das Kopieren verschlüsselter Dateien zu einem Ziel, das keine Verschlüsselung unterstützt |

| /H | Kopiert auch Dateien mit den Attributen „System“ und „Versteckt“. |

| /R | Überschreibt schreibgeschützte Dateien ohne Rückfrage. |

| /T | Erstellt die Verzeichnisstruktur, kopiert aber keine Dateien. Auch leere Verzeichnisse oder Unterverzeichnisse werden nicht kopiert, dafür müssen Sie als Parameter /T /E mit übergeben. |

| /U | Kopiert nur Dateien, die im Zielverzeichnis existieren. |

| /K | Kopiert die Attribute. „Schreibgeschützt“ wird standardmäßig gelöscht. |

| /N | Verwendet die erzeugten Kurznamen während des Kopiervorganges. |

| /O | Kopiert Informationen über ACL und den Besitzer. |

| /X | Kopiert die Dateiüberwachungseinstellungen. |

| /Y | Überschreibt die Zieldatei ohne vorherige Nachfrage. |

| /-Y | Fordert eine Bestätigung zum Überschreiben der Zieldatei an. |

| /Z | Kopiert Dateien in einem Modus, der einen Neustart ermöglicht. |

Freitag, 12. Februar 2021

Vorschau PC Doc Promo Kurzfilm

Frisch aus der Renderküche gibt es spontan ein kurzes Promofilmchen zur Probe für Dich als Leser dieses Blogs.

Nicht verzagen, Fragen einfach ins Kontaktformular eintragen!

Dienstag, 9. Februar 2021

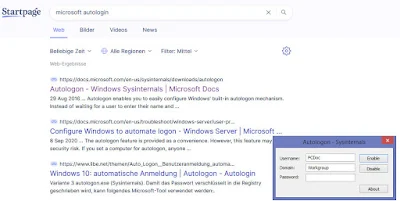

Windows Login Fenster Ade mit AutoLogin

Des Öfteren werde ich gefragt, ob die lästige Passwortabfrage beim Systemstart übersprungen werden kann. Das lohnt sich vor allem für Anwender, die sich Passwörter nicht gerne merken oder aufschreiben. Wenn der Laptop dann auch nur daheim verwendet wird oder es egal ist, ob auch ein anderer sich am PC austoben könnte, kann auf diese Sicherheitsabfrage gut verzichtet werden.

Wenn das netplwiz Werkzeug die Option "Benutzer müssen Benutzername und Kennwort eingeben" nicht anzeigt, kann alternativ das Autologin Programm diese Lücke füllen und die Passwortabfrage ausschalten.

Das Autologon Programm wird auf der Microsoft Seite zum Download angeboten und lässt sich über eine Suchmaschine, wie auf den Screenshot mit Startpage, finden.

Nach dem Download einfach ausführen. Es werden drei Eingabefelder angezeigt. Die ersten beiden Einträge sind im Normalfall bereits mit Daten gefüllt. Im untersten wird das Systempasswort eingegeben und danach mit Enter oder dem "Enable" Knopf bestätigt. Sollte die Passwortabfrage wieder reaktiviert werden, gilt es wieder das Programm zu starten und einfach auf "Disable" zu klicken. Damit erscheint das übliche Anmeldefenster beim nächsten Systemstart.

Samstag, 23. Januar 2021

Suchen im Internet verbessern

Normalerweise werden In der Google-Suche Satzzeichen ausgelassen, welche nicht zu einem Suchbefehl gehören.

Es dürfen keine Leerzeichen zwischen dem Zeichen oder Wort und dem Suchbegriff sein. Wird hier mit site:computer-doktor.tk gesucht, findet die Suchmaschine auch was. Mit der Suche nach site: computer-doktor.tk klappt das dann eben nicht.

Bildersuchen optimieren

Erweiterte Suche – generell

- Zur Erweiterten Bildersuche von Google wechseln.

- Hier können Filter verwendet werden und die Suche nach Region oder Typ der Dateien einzugrenzen.

- Anschliessend wird unten auf Erweiterte Suche geklickt und die Suche geht los.

Suche nach einer bestimmten Bildgrösse

Direkt nach dem Wort, das gesucht wird, folgenden Text eingeben: imagesize:breitexhöhe. So wird die Suche nach Bildern zum Beispiel auf 1024 Breite und 768 Höhe in Pixel beschränkt.

Beispiel: imagesize:1024x768

Typische Suchtechniken

Suche in sozialen Netzwerken

Ein @-Zeichen vor einem Wort hinzufügen, um direkt in einem sozialen Netzwerk fündig zu werden.

Für Instagram: @instagram

Nach einem Preis suchen

Mit einem $ Symbol vor einer Zahl, wird der Suchbegriff mit dem gewünschten Preis verknüpft.

Beispielsuche: laptop $800

Hashtags suchen

Mit dem Hashtag # vor einem Wort, lassen sich mit Hashtag markierte Seiten finden.

Beispielsuche: #weltenschmid

Wörter in der Suche auslassen

Wenn sich in einem Suchergebnisse "Fremdkörper" befinden, lassen sich diese mit einen Bindestrich (-) vor dem Wort von der Suche ausnehmen. Hilft bei mehrdeutigen Begriffen, das gewünschte Ergebnis zu erhalten.

Beispielsuche: computer kaufen -laptop

Nach genau passenden Treffern suchen

Ein Anführungszeichen umschlossene Wort oder ganz Gruppen von Wörtern sagt der Suchmaschine, dass es exakte Suchergebnisse liefern soll.

Beispiel mit einem explizit gesuchten Wort: "minestrone" suppe

Mehrere Suchwörter: "günstige gadgets"

Innerhalb eines Zahlenbereichs suchen

Mittels zwei Punkten (..) zwischen zwei Zahlen lassen sich auch Zahlenbereiche suchen.

Beispiel: ssd harddisk $50..$100

Suchanfragen kombinieren

Kombiniere mit OR (dem englischen Wort für "oder") mehrere Suchanfragen mit unterschiedlichen Themengebieten.

Beispiel: fliegen OR gleiten

Auf bestimmter Website suchen

Das am Anfang des Posts schon angedeutete site: vor einer Domäne oder Webseite listet alle Ergebnisse dieser Seite auf. Dies lässt sich auch mit Suchbegriffen kombinieren.

Beispiel: site:youtube.com

Oder site:bluewin.ch nachrichten

Domäne begrenzen site:.ch

Daran denken, dass hinter dem Doppelpunkt kein Leerzeichen stehen darf.

Nach ähnlichen Websites suchen

Mit dem Schlüsselwort related: vor einer Internetadresse, die bekannt ist, werden darauf bezogene Seiten oder ähnliche Themenbereich gesucht. Das unten aufgeführte Beispiel sollte auch weitere Bahnunternehmen oder zumindest darauf bezogene Seiten als Ergebnis liefern.

Beispiel: related:sbb.ch

Gespeicherte Version einer Website aus dem Google Cache abrufen

Mit dem Befehl cache: vor der Internetadresse kann aus dem Zwischenspeicher von Google verjährte, veränderte oder gelöschte Seiten geholt werden, sofern vorhanden.

Achtung: Die Suchoperatoren geben nicht immer alle verfügbaren Resultate zurück.